なぜ中小企業にこそ、ホームページのセキュリティ対策が必要なのか? 初心者にもわかりやすく解説!

更新日:2025.04.11

- 「サイバー攻撃なんて、どうせ狙われるのは大企業だけでしょ?」

- 「ウチはファイアウォールを導入しているから、ホームページ(Webサイト)が攻撃されても大丈夫さ」

- 「会社のホームページのセキュリティ対策なんて全くしていないけど、何から始めたらいいのかわからない…」

このような考えやお悩みをお持ちの方も多いのではないでしょうか?

現在はサイバー攻撃のメインターゲットが大企業から中小企業にシフトしており、たとえ小さな会社でもホームページ(HP) のセキュリティ対策に無関心ではいられなくなっています。

この記事では、現在のサイバー攻撃による被害の実態と、SQLインジェクションやランサムウェアなどの手口を詳しく説明したうえで、WAFやIPS、SSLなどのセキュリティ対策を解説します。

これを読めば、Webセキュリティの初心者でも何をすべきなのかが簡単にわかります。

目次

[非表示]

- 激化が続いているサイバー攻撃

- サイバー攻撃では大企業ではなく、中小企業がメインターゲットになりつつある

- 中小企業はセキュリティ対策が弱い傾向にあるので、攻撃者からすると非常に攻めやすい

- 取引先の大企業に侵入する踏み台として、中小企業が利用されることも!

- 個人情報が流出したときの被害 ~お客様編~ 迷惑メールや架空請求が激増し、詐欺サイトの運営者として登録される

- 個人情報が流出したときの被害 ~企業編~ 個人情報流出の損害賠償は平均約7,500万円

- SQLインジェクションとは?

- クロスサイトスクリプティングとは?

- ゼロデイ攻撃とは?

- ランサムウェアとは?

- DoS攻撃とは?

- 企業ホームページだけでなく、そこにアクセスする訪問者が直接サイバー攻撃にあう事態も!

- CMSなどのシステムを更新・リビジョンアップして、常に最新の状態に保つ

- WAFを導入して、SQLインジェクションやクロスサイトスクリプティングを防止する

- IPS(侵入防止システム)でDoS攻撃を防止する

- ファイアウォールだけでは、企業ホームページは防御できない

- SSLで訪問者の個人情報やCookieの盗聴を防ぐ

- SSL対応のホームページにはSEO効果が発生し、検索結果上で有利になる

- SSL対応するなら、共有SSLではなく独自SSL(常時SSL)を導入すべき

- おりこうブログなら、WAF・IPS・SSLを導入した企業ホームページを簡単作成・リニューアルできる!

- あわせて読みたい記事

- 国産ホームページサービス満足度No.1のおりこうブログで、自社サイトを開設・リニューアル!

なぜサイバー攻撃は激増し、中小企業の被害が増えているのか? |

激化が続いているサイバー攻撃

2016年にはサイバー攻撃の数が、前年比で2.4倍にも激増した

近年、サイバー攻撃が急激に増加しています。

国立研究開発法人・情報通信研究機構の調査によれば、2016年に観測されたサイバー攻撃関連の通信は1281億件と前年から2.4倍にもなりました。

今後、あらゆるものがネットにつながるIoT化(Internet of Things、モノのインターネット化)がますます進行し、攻撃者は少ない労力で多大な被害を与えられるようになります。

すると、サイバー攻撃の数も自然と増加していくことでしょう。

また、サイバー攻撃のツールがネット上で簡単に手に入り、攻撃のハードルが大きく下がっているのも増加の一因だと考えられています。

以上のような環境要因から、今後もサイバー攻撃は激化の一途をたどることが予想されています。

サイバー攻撃では大企業ではなく、中小企業がメインターゲットになりつつある

サイバー攻撃を受けた企業のなかでは、従業員250人以下の中小企業が一番多い

「サイバー攻撃なんて、大企業だけの話でしょ? ウチは中小企業だから関係ないよ」と思われている方も多いかもしれません。

しかしサイバー攻撃の被害で中小企業が占める割合は、実は年々増加しているのです。

むしろ、中小企業だからこそサイバー攻撃のターゲットとして狙われるという状況が到来しつつあります。

情報セキュリティサービスの大手・シマンテックの調査によれば、サイバー攻撃を受けた会社のうち中小企業が占める割合は年々増加しており、2015年には従業員250人以下の小規模企業が43%でトップになっています。

中小企業の30%がサイバー攻撃の被害にあい、ランサムウェアに感染した会社も7%あった

また、大阪商工会議所の調査では従業員50人以下の中小企業の30%近くがサイバー攻撃の被害にあい、ランサムウェアというウィルスに感染した会社も7%ありました。

多くの中小企業がサイバー攻撃の脅威にさらされている実態がうかがえます。

なお、「自社のセキュリティ対策はこれで十分なのか?」「まず何から始めればいいのか?」というお悩みをお持ちの方は、セキュリティ対策について端的にまとめた以下の資料もございますので、ぜひご活用ください。

中小企業はセキュリティ対策が弱い傾向にあるので、攻撃者からすると非常に攻めやすい

セキュリティ対策が不十分な状態を放置している中小企業は、サイバー攻撃の格好のターゲットになる

中小企業がサイバー攻撃で狙われやすくなっている理由のひとつが、セキュリティ対策の弱さです。

大企業と比較して、中小企業ではセキュリティ対策が十分に整備されていないことが多いです。

先ほど引用した大阪商工会議所のアンケート調査でも「現在実施している情報セキュリティーで十分と思われますか?」の問いに対して、中小企業の68%が「十分ではないと思っている」と回答しています。

このようにセキュリティ対策が不十分な中小企業は、攻撃者にとっては非常に攻めやすいターゲットなのです。

従業員10人の小さな会社でも、実際にサイバー攻撃の被害が報告されている

実際、従業員10人程度の小さな会社でもサイバー攻撃の被害が報告されています。

2016年の産経WESTの記事では、従業員数10人の中小企業がサイバー攻撃の被害を受け、1900名を超える顧客情報が流出してしまった事件が報道されました。

この記事のなかで、情報セキュリティに詳しい立命館大学 情報理工学部の上原教授は「中小企業のほうがセキュリティー対策が甘い。だから狙われる」とコメントしています。

取引先の大企業に侵入する踏み台として、中小企業が利用されることも!

セキュリティ対策が完備されている大企業を直接狙うよりも、中小企業を経由したほうが攻撃しやすい

「いくらサイバー攻撃で情報流出の危険性があるといっても、ウチにはそこまで重要な情報はないよ」と考えている方も多いかもしれません。

しかし、みなさんの会社と取引をしている大企業の顧客情報や営業機密ならどうでしょうか?

実は近年になって、大企業を攻撃するための踏み台として中小企業が狙われるケースが相次いでいるのです。

大企業では最新のソリューションが導入されてセキュリティ対策が堅牢であることが多く、攻撃者といえども容易に侵入・アタックすることはできません。

そこで攻撃者が目をつけるのが、その大企業と取引をしている中小企業です。

前述したとおり、中小企業のセキュリティ対策は甘いことが多いので、攻撃者はまずそこにアタックを仕掛け、大企業に侵入するための突破口とするのです。

大企業のセキュリティ対策が強固になったことで、攻撃者が中小企業狙いにシフトするようになった

情報セキュリティサービスを提供している株式会社ラックの取締役 専務執行役員 西本逸郎氏は以下のようにインタビューに回答しています。

「── 大企業を狙うために、中小企業を踏み台にするケースも多いそうですね

西本氏 中小企業が狙われるようになった原因の1つとして、中央官庁や大企業が“ガードを上げた”ことも挙げられます。セキュリティ対策が強固になったことで、攻撃が周辺の中小企業に散ったわけです。

従来のサイバー犯罪者は、大手企業のPCなどにマルウェアを潜伏させ、長期間にわたってひっそりと情報を漏洩させるという“スパイ作戦”を採っていました。しかし今では、対策技術が向上し、そうした攻撃が不可能になってしまったのです。そこで彼らは、“急襲作戦”に切り替えました。

攻撃者は、セキュリティ対策の甘い中小企業に侵入し、システムログやメール、ビジネスの資料などを盗み見て、どのような顧客やパートナーがいるかをチェックします。SIerなどであれば、顧客である大企業の保守内容から攻撃を仕掛けるチャンスを伺います。Webサイトのアクセスログを見れば、どのような企業からアクセスされているかがわかるため、その企業に合わせた「水飲み場型攻撃」を仕掛けることができます。」

自社のセキュリティ対策の甘さが原因で、取引先の大企業に迷惑をかけてしまうと信頼関係が崩壊してしまう

つまり、「自分の会社は中小企業だから大丈夫」と考えて、セキュリティ対策をおろそかにしていると、それが発端となって取引先の大企業への攻撃を許してしまうことになりかねないのです。

この場合、踏み台にされた中小企業は主観的には侵入を受けた被害者かもしれませんが、取引先の大企業からすれば、攻撃者をみすみす招いた加害者同然として見られてしまいます。

それまで長年かけて築いてきた信頼関係も一瞬で崩壊してしまい、取引の打ち切りもありえるでしょう。

取引先をその会社に依存しているケースでは深刻な売上げの低下を引き起こし、最悪の場合は倒産することも考えられます。

たとえ中小企業であっても、セキュリティ対策が不十分な状態を放置していると、致命的な事態を引き起こしかねないのです。

サイバー攻撃で個人情報が流出したときには、どんな被害が発生するのか? |

個人情報が流出したときの被害 ~お客様編~ 迷惑メールや架空請求が激増し、詐欺サイトの運営者として登録される

個人情報が流出してしまうと名簿業者や悪徳業者に情報が売却され、セール電話や迷惑メールが激増する

もし、氏名・住所・電話番号・メールアドレスなどの個人情報が流出してしまうと、どのような被害が想定されるのでしょうか?

まずはお客様の視点で見ていきましょう。

流出した個人情報は名簿業者や悪徳業者に売却される可能性があります。

その結果、自宅や携帯電話へ頻繁に商品の売り込みや勧誘などの電話がかかってきたり、迷惑メールやダイレクトメール・架空請求が激増してしまいます。自宅への訪問販売が増加することもあるでしょう。

これらのセールス電話や迷惑メール、訪問販売への対応で、お客様は貴重な労力と時間を浪費してしまいます。

架空請求に料金を振り込んでしまい、数百万円もの被害が発生する危険性も捨てきれません。

知らない間に自分が詐欺サイトの運営者として登録されてしまい、加害者になることも!

近年、クレジットカードの口座番号を取得する目的で開設されたフィッシング詐欺サイトの被害が多数報道されているのはみなさんご存じかと思います。

実は個人情報が流出すると、詐欺サイトの運営者として自分の氏名や住所が勝手に登録されてしまうケースが報告されています。

あるとき、詐欺サイトの被害者から「振り込みをしたのに商品が届かない! 返金してほしい!」という内容証明郵便が突然届くのです。

つまり、個人情報が流出すると被害者になるだけではなく、ある意味、犯罪の加害者になってしまう危険性もあるのです。

個人情報が流出したときの被害 ~企業編~ 個人情報流出の損害賠償は平均約7,500万円

個人情報の流出事件が発生すると、もちろん流出させた企業も多大な損害を被ります。

- 被害者への損害賠償

- クレーム対応に費やす業務負荷の増大と、時間の浪費

- 流出の原因特定にかかる調査費用

- 顧客や取引先との信頼関係の崩壊

- ブランドイメージの失墜

- 悪評がネット上に残りつづける

シマンテック・ウェブサイトセキュリティの安達徹也氏は記事のなかで、個人情報流出の被害額を以下のように紹介しています。

「JNSA(日本ネットワークセキュリティ協会)の「情報セキュリティインシデントに関する調査報告書」によると、平均損害賠償金額は約7,500万円と見込まれる。

IPA(情報処理推進機構)の「企業における情報セキュリティ事象被害額調査」によると、情報漏えい事件が起きた際の調査費用、セキュリティ再構築費用には平均5,000万円から1億円ものコストが生じるという。

これらに加えてブランドの毀損や風評被害、ブランドイメージの低下などを加味すれば、その被害は計り知れない。」

わずかなコストを惜しんでセキュリティ対策を怠っていると、その数十倍~数百倍もの損害を抱えることにもなりかねません。

会社・団体のセキュリティ対策を迅速に強化したほうが、長期的に見れば高額な損害の発生を防げ、はるかにお得だといえます。

企業ホームページを狙ったサイバー攻撃には、どんな手口があるのか? |

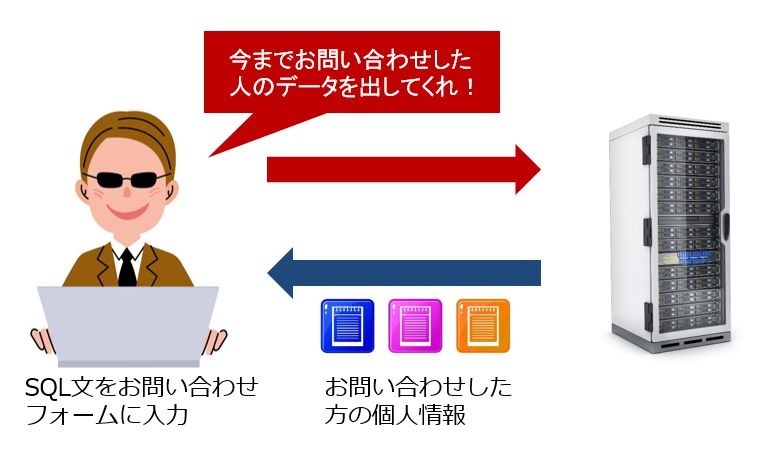

SQLインジェクションとは?

SQLインジェクションは、ホームページを狙うサイバー攻撃で最も代表的な手口

企業ホームページを狙った代表的なサイバー攻撃の手法として、SQLインジェクションが挙げられます。

これは、企業ホームページ上のお問い合わせフォームなどにSQL文を混ぜて送信する(インジェクションする)ことで、データベースを不正に操作しようとするものです。

SQLはデータベースを操作する言語なので、SQLインジェクションを受けた企業ホームページのデータベースは誤作動を起こし、それまでに蓄積されたお客様情報(これまで企業ホームページ経由でお問い合わせしたお客様の氏名・住所などの情報など)を攻撃者に提供してしまいます。

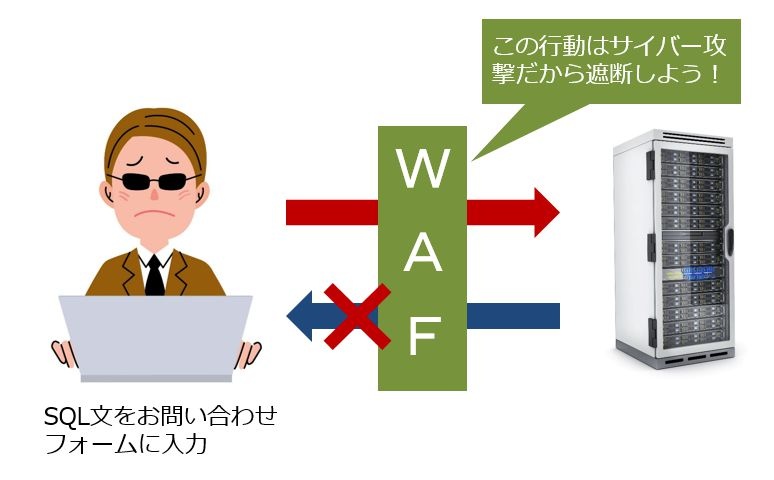

SQLインジェクションの図

SQLインジェクションでは、個人情報の窃取だけでなく企業ホームページを改ざんすることもできる

さらにSQLインジェクションでは個人情報の盗み取りだけでなく、企業ホームページを攻撃者が望むように改ざんすることもできます。

たとえば、訪問者をフィッシングサイトに誘導したり、後述するようなランサムウェアなどのウィルスに感染させたりといった被害が予想されます。

最も普及しているCMS、WordPressもSQLインジェクションのターゲットになり150万件以上のページが改ざんされる事態に

SQLインジェクションの被害にあう企業ホームページは多く、過去には数千件・数万件クラスの個人情報流出事件が発生しています。

2017年には最もポピュラーなCMS(Contents Management System、簡単にホームページを作成できるシステム)である、WordPressの脆弱性が突かれ、SQLインジェクションなどの攻撃で150万件ものWebページが改ざんされてしまいました。

また、一般社団法人JPCERTコーディネートセンターの調査では2016年10月1日~ 12月31日のインシデント(incident、セキュリティ上の脅威となる事象のこと)のうち、ホームページの改ざんが占める割合は16.7%で二番目に多かったというデータがあります。

SQLインジェクションなどによるホームページ改ざんは、サイバー攻撃全体のなかでも特に被害が多いのです。

※CMSの詳細や、無料CMSがなぜサイバー攻撃で狙われやすいのかについては、以下のページをご覧ください。

なお、弊社のCMS・おりこうブログでは、WAF・SSLを一括でご導入できるプランを用意しています。ホームページ運営やサイトリニューアルをご検討中の方は、ぜひ以下より詳細をご覧ください。

クロスサイトスクリプティングとは?

不正なJavaScriptを埋め込み、企業ホームページを改ざんする手法がクロスサイトスクリプティング

SQLインジェクションと同じく企業ホームページを狙う攻撃手段のひとつに、クロスサイトスクリプティング(Cross Site Scripting、XSS)があります。

これは、お問い合わせフォームの入力欄などを利用して不正なJavaScriptを埋めこみ、ホームページを改ざんするという手法です。

クロスサイトスクリプティングを受けると訪問者のCookie情報が盗まれる可能性がある

クロスサイトスクリプティングを仕掛けられると、訪問者のCookie情報を盗み取られることがあります。

これをセッションハイジャックと呼びます。

Cookieとは、訪問者のアカウント情報等をブラウザに保存しておくための仕組みです。

※ブラウザ・・・Internet ExplorerやGoogle ChromeなどのWebサイトを閲覧するためのソフトのこと

たとえば、みなさんがオンラインショップを使うときのことを思い出してください。

会員登録が終了して一度ログインしたら、2回目以降に訪問したときにIDやパスワードを再度入力しなくても自動的にログイン状態になっていることがありませんか?

これは、CookieがみなさんのID・パスワードを保存しているため発生する現象です。

もし、Cookie情報を第三者に盗み取られてしまうと、勝手にオンラインショップなどにログインされてしまい、クレジットカードの情報が盗まれたり好き勝手に買い物をされたりといった事態も起こりかねません。

クロスサイトスクリプティングでは、訪問者のCookie情報を攻撃者に自動送信するようなJavaScriptを企業ホームページ内に仕込むことで、Cookie情報を盗み取ることが可能になります。これがセッションハイジャックです。

さらに、クロスサイトスクリプティングでは企業ホームページ内に偽物のメールフォームを埋め込まれることも!

さらに、クロスサイトスクリプティングでは企業ホームページ上に偽物のメールフォームを埋め込むこともできます。

これにより、訪問者の個人情報やクレジットカード情報を攻撃者は入手します。

ゼロデイ攻撃とは?

企業ホームページの脆弱性が修正されるまでの期間を狙うのが、ゼロデイ攻撃

すでにご説明したSQLインジェクションやクロスサイトスクリプティングは、企業ホ-ムページの脆弱性を狙った手法です。

脆弱性とは、コンピュータプログラム上に残されたセキュリティ上の欠陥や不具合のことです。

脆弱性が認定されてプログラムの修正が完了すれば、ひとまずサイバー攻撃を阻止できます。

しかし、未知の脆弱性や、脆弱性が修正されるまでの期間を狙われると攻撃を受けつづけることになります。

これをゼロデイ攻撃と呼びます。

大半の企業・団体が脆弱性の修正に3ヵ月以上を要しているので、その間はサイバー攻撃に対してノーガードになってしまう

IPA(独立行政法人情報処理推進機構)の2017年4月~6月期の調査によれば、ウェブサイトの脆弱性のうち90日以内に修正が完了した案件は29%にとどまっています。

つまり、脆弱性が運良く認知・発見されても、大半の企業・団体が修正に3ヵ月以上を要しているということです。

後述するWAFなどのセキュリティ対策が整備されていないかぎり、この期間はサイバー攻撃に対してノーガードになってしまいます。

ランサムウェアとは?

SQLインジェクションなどで企業ホームページを改ざんされると、ウィルスの感染源として利用される危険性がある

SQLインジェクションやクロスサイトスクリプティングで企業ホームページを改ざんされると、訪問者をウィルスに感染させる仕組みがページ内に設置されることがあります。

ウィルスのなかでも、最近被害が急速に広がっているのがランサムウェア(Ransomware)です。

ランサム(Ransom)とは身代金の意味です。

ランサムウェアは、感染したパソコンやスマートフォンを操作不能、あるいはデータをロック状態にして、「解除してほしければ入金をしろ」と指示をします。

2016年にはランサムウェアの検出台数が前年比で9.8倍へ急拡大!

トレンドマイクロの調査では、ランサムウェアの検出台数は2016年には65,400件となり、2015年の数字の9.8倍にまで増加しています。

また、世界的に見ればランサムウェアの被害は世界150カ国、30万件以上にも及びました。

近年になって、ランサムウェアは爆発的な勢いで猛威を振るっているのです。

ランサムウェア作成の疑いで日本の中学生が逮捕! 誰でもサイバー攻撃ができる時代に

世界的に被害が拡大している理由のひとつとして、ランサムウェア作成のハードルの低さが挙げられます。

2017年の6月には、大阪府内の男子中学生がランサムウェアを作成した疑いで神奈川県警に逮捕されました。

参考ページ:『中学生の「ランサムウェア逮捕劇」に見る危険性』

現在、ウィルスの作成ノウハウなどはネット上に公開されているので、その気になれば中学生でもサイバー攻撃が可能な状態なのです。

今後も、ランサムウェアなどのウィルスを利用したサイバー攻撃は増加の一途をたどるでしょう。

国内企業の4社に1社がランサムウェアの被害に! 60%以上が身代金を支払い、300万以上を払った例も多数存在

トレンドマイクロの調査では、2016年には国内の法人ユーザーの25.1%がランサムウェアの攻撃にあったと報告されています。

つまり、4社のうち1社の割合でランサムウェアの攻撃を受けているのです。

さらに、ランサムウェアの被害にあった会社・団体のうち、60%以上が身代金を支払ったと回答し、そのなかの57.9%が300万円以上の金額を支払っていました。

もちろん、身代金を支払ってもデータが無事復旧される保証はまったくありませんが、多くの企業・団体が「データが戻らないと業務がとどこおる」という理由で支払いに応じていたのです。

また、ランサムウェアによるデータの復旧や売上げの機会損失などを合算した被害金額は500万円以上と回答した会社・団体が46.9%にものぼりました。

さらに1億円以上と回答した会社・団体も8.1%存在したのです(およそ12社に1社の割合)。

ランサムウェアが会社・団体に与える金銭的な被害は非常に深刻です。

2017年からホームページ経由のランサムウェア感染が増加している

ランサムウェアの感染ルートは主にメールとホームページですが、2017年からホームページ経由のものが増大しています。

そのなかには、先述したSQLインジェクションやクロスサイトスクリプティングなどで、攻撃者によって改ざんされたホームページも含まれています。

サイバー攻撃への対策をおろそかにしていると、いつの間にか自社のホームページが改ざんされてランサムウェアをバラ撒く感染源として利用されかねません。

もし、そのような事態を引き起こしてしまうと、会社や団体の信頼性は失墜してしまうでしょう。

ランサムウェアの被害者にも加害者にもならないためにも、企業ホームページには十分なセキュリティ対策が必要です。

DoS攻撃とは?

企業ホームページを狙ったサイバー攻撃は、SQLインジェクションなどの改ざんを目的としたものだけではありません。

その他の攻撃手段として有名なのがDoS(Denial Of Service)攻撃です。

これは、企業ホームページへ1秒間に数万回ものアクセスを送りつけることで、サーバーをダウンさせるという攻撃手段です。

※サーバー・・・ホームページのデータを保管しているコンピュータのこと

DoS攻撃に狙われると、ホームページの表示が極端に遅くなったり、ホームページが表示されない状況が長く続いたりといった被害が発生します。

企業ホームページの表示に不具合が起きている状況下では、一般ユーザーの商品注文や取引先のお問い合わせが望めないので、大きな機会損失を招いてしまいます。

※ちなみに、複数のコンピューターからDoS攻撃が行われる場合は、DDoS(Distributed Denial of Service)攻撃と呼ばれます。

DoS攻撃から企業ホームページを守るには、後述するIPS(Instruction Prevention System、侵入防止システム)が有効です。

企業ホームページだけでなく、そこにアクセスする訪問者が直接サイバー攻撃にあう事態も!

現在は、わざわざ企業ホームページを改ざんしなくてもアクセスする訪問者の個人情報を盗むことができる

これまで企業ホームページに対するサイバー攻撃の脅威についてご説明してきました。

しかし、現在は企業ホームページだけでなく、そこにアクセスする訪問者も狙われやすい時代になっています。

SQLインジェクションやクロスサイトスクリプティングによるWebページ改ざんで、訪問者の個人情報を抜き取ったり、ウィルスに感染させたりといった手法が存在することは、先述したとおりです。

ですが、現在はわざわざ企業ホームページを改ざんしなくても、訪問者の個人情報を盗める手口が横行しているのです。

無料Wi-Fiスポットの普及を利用した、Cookie情報の盗聴の危険性が高まっている

それが、お問い合わせ情報やCookieの盗聴です。

情報の盗聴目的で攻撃者がよく利用するのが、無料のWi-Fiスポットです。

近年はコンビニ・カフェ・ファーストフード店・ホテル・空港などの場所で、無料Wi-Fiを提供する場所が増えており、スマートフォンやタブレット、ノートパソコンでのネットアクセスが非常に簡単になっています。

しかし、実は無料のWi-Fiスポットはセキュリティが十分でないものも多いのです。

カフェや空港などの無料Wi-Fiには攻撃者が罠を仕掛けている危険性がある

攻撃者はそこを突いて、無料のWi-Fiスポットに罠をしかけます。

一例をあげると、同じWi-Fiに接続している他のパソコン・スマートフォンの情報を抜き取るツールを使うというテクニックがあります。

たとえば、カフェが無料Wi-Fiを提供しているとすると、攻撃者は同じWi-Fiを利用している他の客の情報を盗聴できるのです。

このような盗聴ツールはインターネット上で無料配布されているので、現在はCookie盗聴のハードルが非常に低くなっています。

あるいは、利用した無料Wi-Fiそのものが、実は攻撃者がお店のものに見せかけた偽物だったというケースも報告されています。

先述したとおり、Cookie情報が盗聴されると、オンラインショップを含めた各種Webサービスに攻撃者が好き勝手にログインできる状況を生みかねません。

このように、現在は企業ホームページそのものへのサイバー攻撃だけでなく、訪問者を直接狙った被害も深刻化しているのです。

サイバー攻撃から企業ホームページを守るセキュリティ対策とは? |

なお、「自社のセキュリティ対策はこれで十分なのか?」「まず何から始めればいいのか?」というお悩みをお持ちの方は、セキュリティ対策について端的にまとめた以下の資料もございますので、ぜひご活用ください。

CMSなどのシステムを更新・リビジョンアップして、常に最新の状態に保つ

セキュリティ全般にいえることですが、企業ホームページを形成するCMSなどの、Webアプリケーションは常に更新・リビジョンアップをかけることが重要です。

システムの更新やリビジョンアップがおろそかになっていると、システム内に潜んでいる脆弱性が放置されてしまい、サイバー攻撃も受けやすくなってしまいます。

ただし、これらのCMSの更新にはパソコンやホームページの運営に不慣れな方はハードルの高さを感じてしまうのも事実です。

不安な方は、CMSの更新やリビジョンアップを代行してくれるホームページ制作会社などに委託するのがよいでしょう。

なお、弊社では手軽に企業・団体向けホームページを作れるCMS・おりこうブログを提供しております。ご興味のある方はぜひ以下から詳細をご覧ください。

WAFを導入して、SQLインジェクションやクロスサイトスクリプティングを防止する

未知の脆弱性を突かれた場合は、CMSのバージョンを最新にしていても防止できない

ただし、CMSのバージョンを常に最新版に保っていても、未知の脆弱性が発見される可能性は常にありますから、SQLインジェクションやクロスサイトスクリプティングなどの脅威がなくなるわけではありません。

さらに、修正版のバージョンが公開されるまではゼロデイ攻撃を受けつづけることにもなります。

WAFは企業ホームページの脆弱性を狙った攻撃への有効な対抗策になる

そこで、SQLインジェクションやクロスサイトスクリプティングのような、ホームページの脆弱性を狙ったサイバー攻撃への有効な対策となるのがWAF(Web Application Firewall、Web・アプリケーション・ファイアウォール)です。

WAFは企業ホームページへのアクセスをリアルタイムでチェック・監視します。

そこで、攻撃者が悪意のあるSQL文をお問い合わせフォームに入力するなどの行為を獲った場合、WAFが「これはサイバー攻撃の可能性が高い」と自動的に判断して、通信を遮断してくれます。

WAFの仕組み

WAFなら企業ホームページ内に未知の脆弱性が潜んでいても、防御が可能

WAFのメリットは、攻撃者の行動パターンを読み取って自動的に対応するので、たとえ企業ホームページに脆弱性があったとしても防御が可能なところです。

もし未知の脆弱性を突かれたときにも対応できますし、脆弱性が修正されるまでにゼロデイ攻撃を受けるリスクも低減できます。

企業ホームページやCMSなどのコンピュータープログラムは人の手で作られている以上、脆弱性を完全に排除することは困難です。

企業ホームページを安全な状態で管理したいならWAFの導入は必須だといえます。

これまでWAFの導入には高額な初期費用が必要だったが、安価なクラウド型のWAFが登場した

以前は、WAFの導入には、数百万円もの初期費用がかかるうえに、セキュリティエンジニアを自社で雇う必要があるなど、非常に高いハードルがありました。

そのため、WAFの有効性自体は認知されていながらも、なかなか普及が進みませんでした。

しかし、近年になってクラウド型のWAFが登場したことで、中小企業でも低コストかつセキュリティエンジニアを雇わなくても手軽にWAFを導入できるようになったのです。

自社ホームページのセキュリティ対策が十分でない中小企業は、早急なWAFの導入をお勧めいたします。

※WAFについては、以下のページでさらに詳しく解説していますので、宜しければこちらもご覧ください。

IPS(侵入防止システム)でDoS攻撃を防止する

企業ホームページに大量のアクセスをかけて、サーバーを機能停止に追い込むDoS攻撃の脅威については、すでにご説明しました。

そのDoS攻撃への有力な対策がIPS(Instruction Prevention System、侵入防止システム)です。

IPSは企業ホームページへのアクセスを監視し、DoS攻撃などの兆候を読み取ると、その通信を遮断して自動的に防御します。

DoS攻撃によって、サーバーがダウンさせられて企業ホームページが閲覧できない状況に陥ると、多大な機会損失が発生します。

そのような事態を防ぐためにも、企業ホームページへのIPSの導入は効果的です。

ファイアウォールだけでは、企業ホームページは防御できない

SQLインジェクションやクロスサイトスクリプティングなど、ホームページの脆弱性を狙った攻撃はファイアウォールでは阻止できない

セキュリティ対策のお話をすると、「ウチの会社はファイアウォールを導入しているから、大丈夫」とおっしゃる方も多いです。

しかし実は、SQLインジェクションやクロスサイトスクリプティングなどの企業ホームページを狙ったサイバー攻撃は、ファイアウォールでは防止できません。

そもそもファイアウォールとは、ネットワークのポート(出入り口)を制御して、外部からの侵入を防ぐというものです。もし使用されていないポートが開いたままになっていると、そこを利用して攻撃者が侵入してくる危険性があります。

ファイアウォールはそのようなポートをきちんと閉じるなどのコントロールをおこない、外部からの侵入をブロックします。

しかし、企業ホームページはその性質上、ポートを常時開放しておかなければなりません。

(外部からのアクセスができないと、ホームページが閲覧されず集客にもつながらないため)

よって、通常の訪問者と同じルートでアクセスし、攻撃を開始するSQLインジェクションやクロスサイトスクリプティングはファイアウォールを導入していても阻止できないのです。

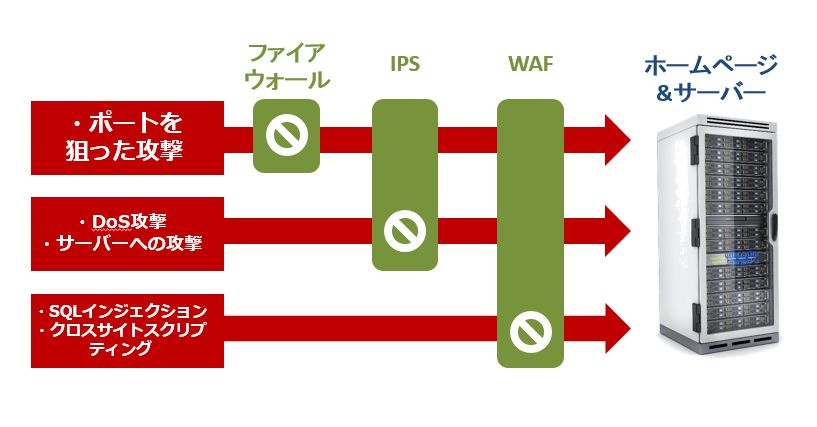

各セキュリティ対策はそれぞれ守備範囲が異なるので、複数導入して多層的に防御することが必要

また、IPSでもSQLインジェクションやクロスサイトスクリプティングのようなWebアプリケーションの脆弱性を突いた攻撃に対処するのは難しく、検知できる確率は50%程度とされています。

各セキュリティサービスはそれぞれ守備範囲が異なるのでどれかひとつだけを導入すれば安心ということにはなりません。

複数のサービスを組み合わせて、多層的な防御態勢を構築することが重要です。

ファイアウォール、IPS、WAFの多層防御の仕組み

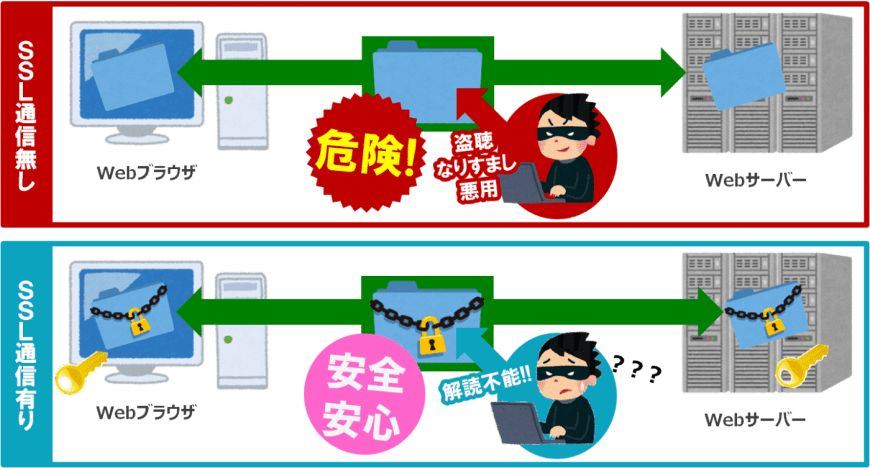

SSLで訪問者の個人情報やCookieの盗聴を防ぐ

SSLで通信を暗号化すれば、訪問者の個人情報やCookieを守れる

ここまでWAFやIPSなどの、企業ホームページを守るためのセキュリティ対策についてご説明しました。

しかし、先述しましたがホームページ自体をサイバー攻撃から守れても、訪問者が無料Wi-Fiなどを介して個人情報やCookie情報の盗聴にあうリスクは捨てきれません。

安心して訪問者(お客様)にアクセスしてもらうには、これらの盗聴への対策も必要です。

そこで有効なのがSSL(Secure Sockets Layer)です。

SSLとは、訪問者とホームページを収めているサーバー間の通信を暗号化する仕組みのことです。

SSLを導入すれば、もし通信を攻撃者に盗聴されたとしても、訪問者の情報が暗号化されているので悪用を防ぐことができます。

また、SSLが導入されているホームページはURLがhttpから「https」に変化します。

sはSecureの略です。

個人情報を入力するページでは8割以上が「必ずSSL対応にすべき」と回答

出典:日本ベリサイン「インターネットセキュリティに関する意識調査」

昨今の報道でフィッシング詐欺や架空請求の被害が相次いで報告されていることもあり、訪問者の多くが企業ホームページのSSL対応を望んでいます。

そのことは日本ベリサイン(現 株式会社シマンテック)がインターネットユーザーに対しておこなったアンケートからも明らかになっています。

「重要な情報(銀行口座番号、ログインID、パスワード、名前やメールアドレスなど個人情報)を入力するWeb画面では「SSL(暗号化)サーバー証明書」は必要だと思いますか。最もあてはまるものをお選びください。」という質問に対して、『必ず「SSL(暗号化)対応」にするべきだ』という回答が80%を超えています。

お問い合わせフォームなどで個人情報を入力する際には、SSLによる暗号化がないと不安だという訪問者が圧倒的に多いのです。

SSL未対応のホームページは訪問者に敬遠され、お問い合わせや注文などのコンバージョンを損失する

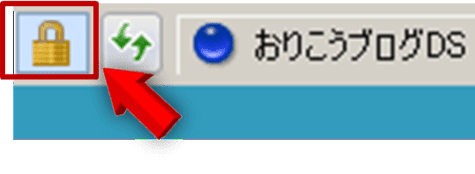

SSL対応しているホームページはブラウザ上に鍵マークが表示されます

お問い合わせフォームや注文フォームは、企業ホームページの最終的なゴールとなります。

お問い合わせなどのアクションを訪問者が起こした状態のことを、コンバージョンと呼びます。

現在、SSL対応しているホームページはブラウザ上で表示が変わるので、簡単に見分けられるようになっています。

企業ホームページがSSL未対応であることを理由に、訪問者がお問い合わせや商品の注文を躊躇することは十分考えられます。

すると、せっかく訪問者を集めたのにコンバージョン獲得につながらない事態が発生するでしょう。

企業ホームページのSSL対応はセキュリティ強化だけでなく、コンバージョンの機会損失を防ぐ意味でも重要です。

※コンバージョンについては、以下のページでさらに詳しく解説していますのでこちらもご覧ください。

SSL対応のホームページにはSEO効果が発生し、検索結果上で有利になる

GoogleはSSLが導入されてURLがhttpsになっているホームページを検索結果で優遇すると発表しました。

これは、SSLが導入されて安全性が高いホームページが上位表示されていたほうが、検索ユーザーにとっても安心できると考えたためです。

SSLによる検索順位の優遇効果は大きいものではありませんが、ページ数が増えて検索結果への表示回数が増えていくほど、この小さな順位の差が長期的に見ると莫大なアクセス数の差につながります。

※SEO(検索エンジン最適化)について、詳しく知りたい方はぜひ以下のページもご覧ください。

SSL対応するなら、共有SSLではなく独自SSL(常時SSL)を導入すべき

以前はコストが安いので、お問い合わせなどの一部のページのみを共有SSLで保護する形式が多かった

共有SSLのイメージ図

企業ホームページへのSSLの導入方法には大別して2種類があります。

それが共有SSLと独自SSL(常時SSL)です。

共有SSLとは、お問い合わせフォームや商品注文フォームなどの、訪問者が個人情報を入力するページのみをSSLで保護する形式です。

お問い合わせや注文フォームなどのページのみを、SSLで保護されたサーバー会社の領域に設置します。

複数の会社がSSLの保護領域を共有することから、共有SSLの名前がつきました。

比較的に安価に導入できるので、以前は共有SSLを導入する会社が多数派でした。

現在は無料Wi-Fiの普及でCookie盗聴のリスクが高いので、独自SSL(常時SSL)を導入すべき

独自SSL(常時SSL)のイメージ図

しかし、昨今は一部のページのみを保護する共有SSLでは、ホームページのセキュリティ対策としては不十分になっています。

共有SSLで守られるのは、お問い合わせページなどに限られているので、その他のページを訪問しているときにCookie情報が盗聴されるリスクがあるからです。

よって、現在はその会社独自のドメインに対してSSLを導入し、全ページを暗号化して保護する独自SSL(常時SSL)のニーズが高まっています。

訪問者が安心してアクセスできる環境を整えるには、独自SSLの導入が必要です。

さらに、独自SSLで全ページをSSL化したほうがGoogleの検索順位優遇効果も当然大きくなります。

※SSLについてさらに詳しく知りたい方は以下のページをご覧ください。

おりこうブログなら、WAF・IPS・SSLを導入した企業ホームページを簡単作成・リニューアルできる!

これまでご説明してきたように、サイバー攻撃の脅威は近年ますます深刻化しており、中小企業といえどもホームページへのセキュリティ対策が急務になっています。

WAFや独自SSLの導入など複数の手段で、お客様や訪問者の安全を確保することが重要です。

弊社の企業向けホームページ作成ソフト・おりこうブログでも、WAF・SSLを一括でご導入できるプランをご用意しております。

セキュリティ対策導入の際に難しい設定部分はすべて弊社側で代行しますので、初心者でも簡単に企業ホームページの安全性を強化できます。

すでにホームページをお持ちのお客様には、現在のページの内容を弊社側で移行するサービスもご用意しておりますので、手間や時間をかけず手軽にリニューアルがおこなえます。

ご興味のある方はぜひ以下のページから、おりこうブログの詳細をご覧ください。

この記事を書いた人

岡山 幸太郎

株式会社ディーエスブランド Webマーケター

ディーエスブランド入社後、営業を経験したのち自社サイトやお客様サイトのWebディレクションに携わる。現在はSEO(検索エンジン最適化)やコンテンツマーケティングなど、Webにおける集客分野を担当。また、Webセミナー講師としても活動中。